挖矿XMR币程序(病毒)发现与清除¶

学习文章与资源: 流量告警分析思路_护网过程中,如果安全设备来了大量的流量告警,你如何快速对告警进行降噪处理?

xmrig挖矿病毒解决_xmrigminer_xixiyuguang的博客-CSDN博客

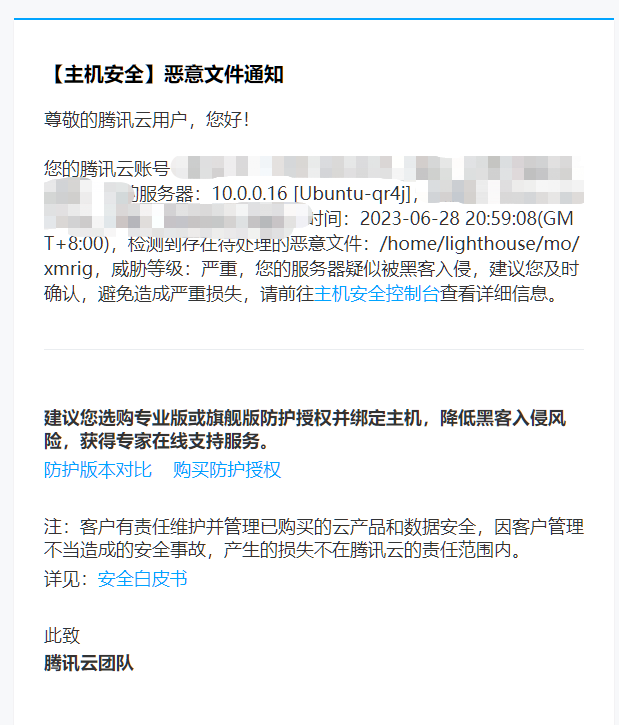

IDC服务商启动告警¶

IDC服务器厂商会立即通知存在 恶意文件挖矿程序告警。¶

常见的挖矿程序:xmrig 介绍¶

挖取货币为门罗币(XMR),本货币比较不吃资源,CPU GPU都可挖取。

最低门槛为0.5G内存,15GB存储,即可连接矿池进行挖矿操作。

第三方矿池还提供linux和windows平台一键部署,门槛很低。

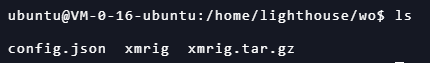

github拉取xmrig压缩包,一个是配置信息config.json 和 挖矿程序 xmrig。

通过门罗币私有收款地址,实现挖取货币收益送达指定币账户中。

- 单solo

- 联合矿池挖取矿池货币奖励分成,获取利益。

攻击者意图初步分析:利用服务器后门植入非法挖矿程序进行挖矿,从而获取虚拟币牟利。

本次注册一个门罗币账户,进行模拟挖矿程序实战清除。

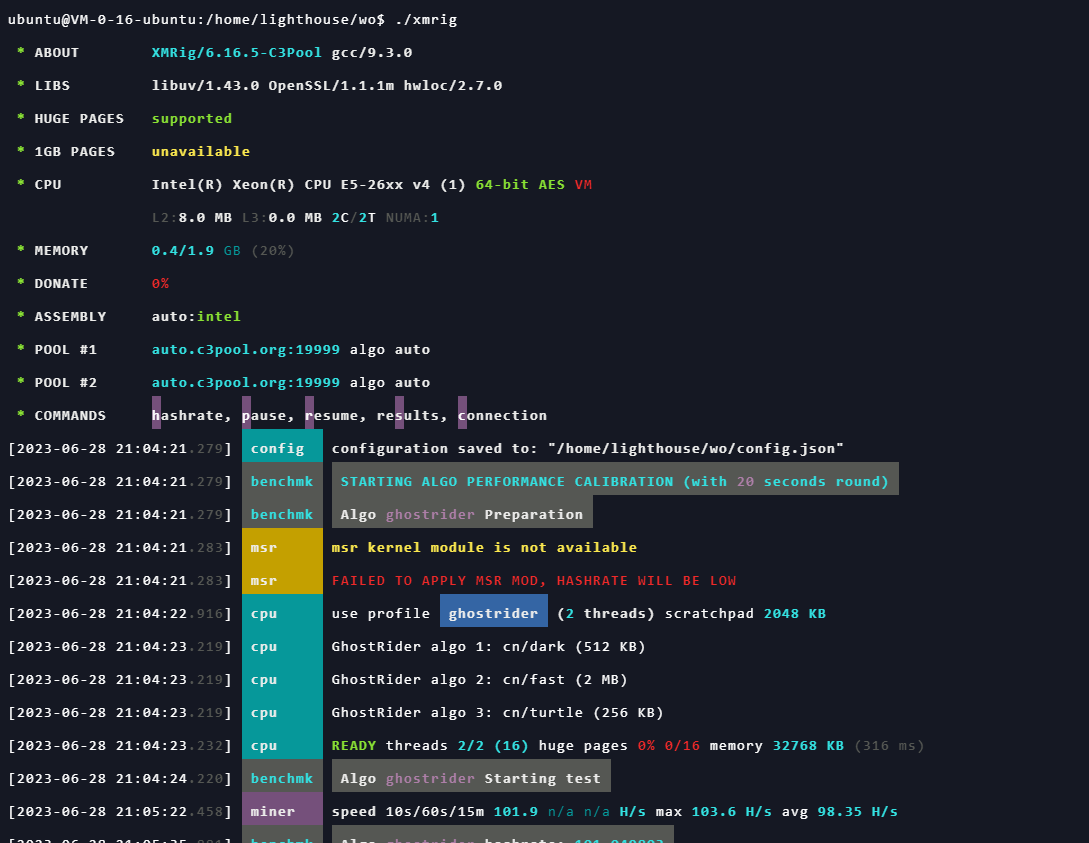

自建靶机进行模拟挖矿程序测试,手动开启挖矿程序,开始工作,打印设备信息、矿池信息和工作状态。

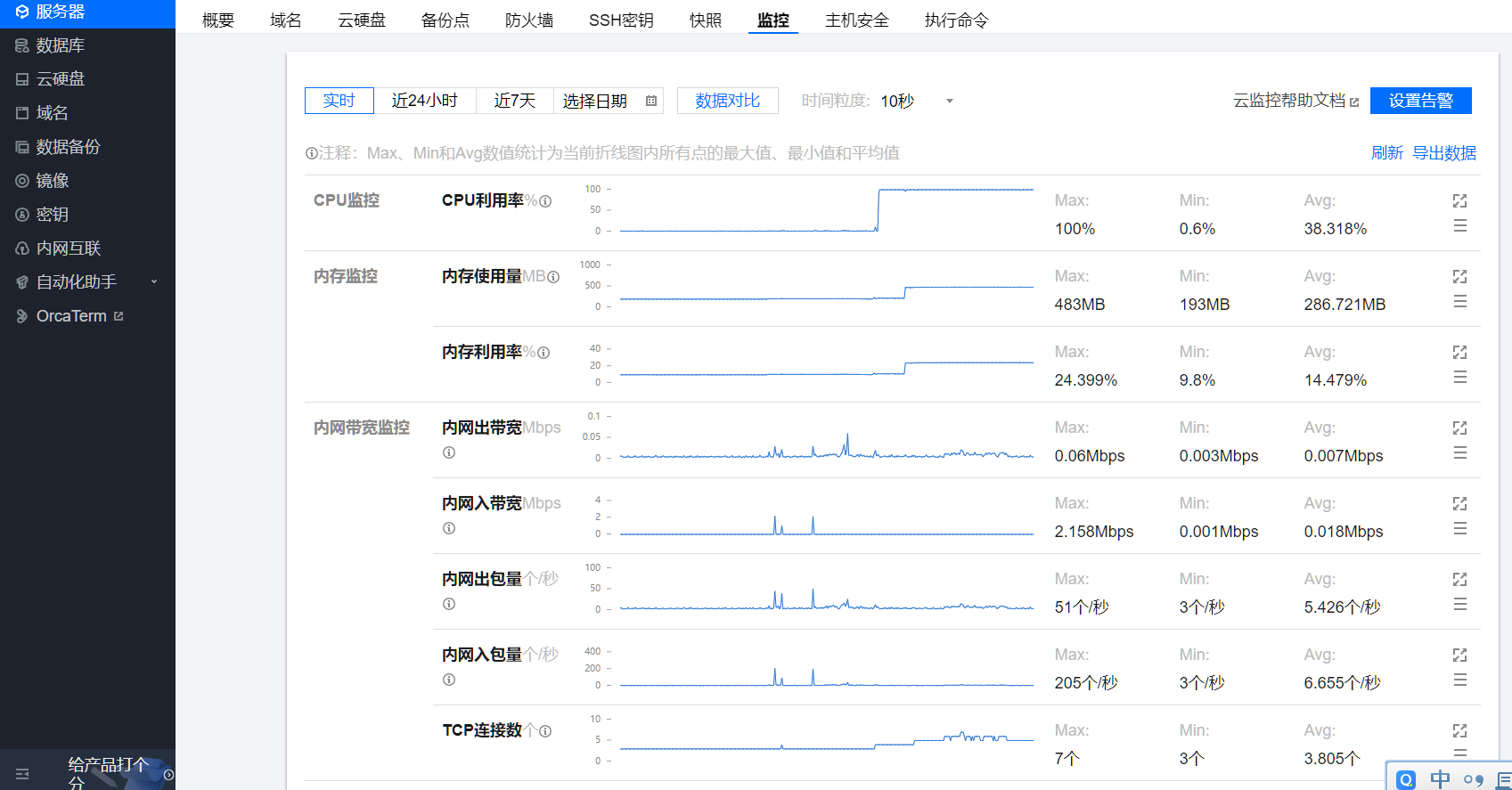

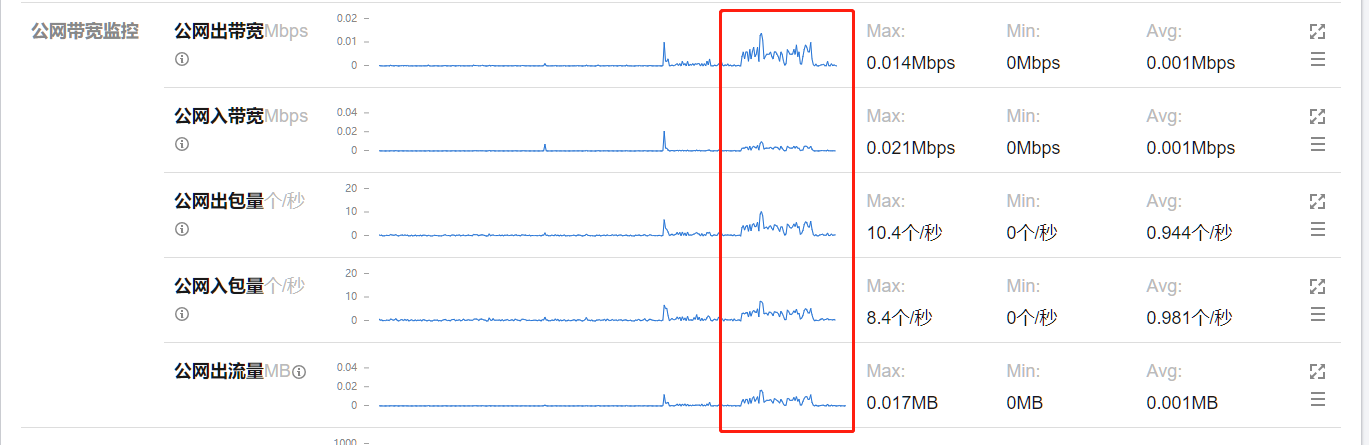

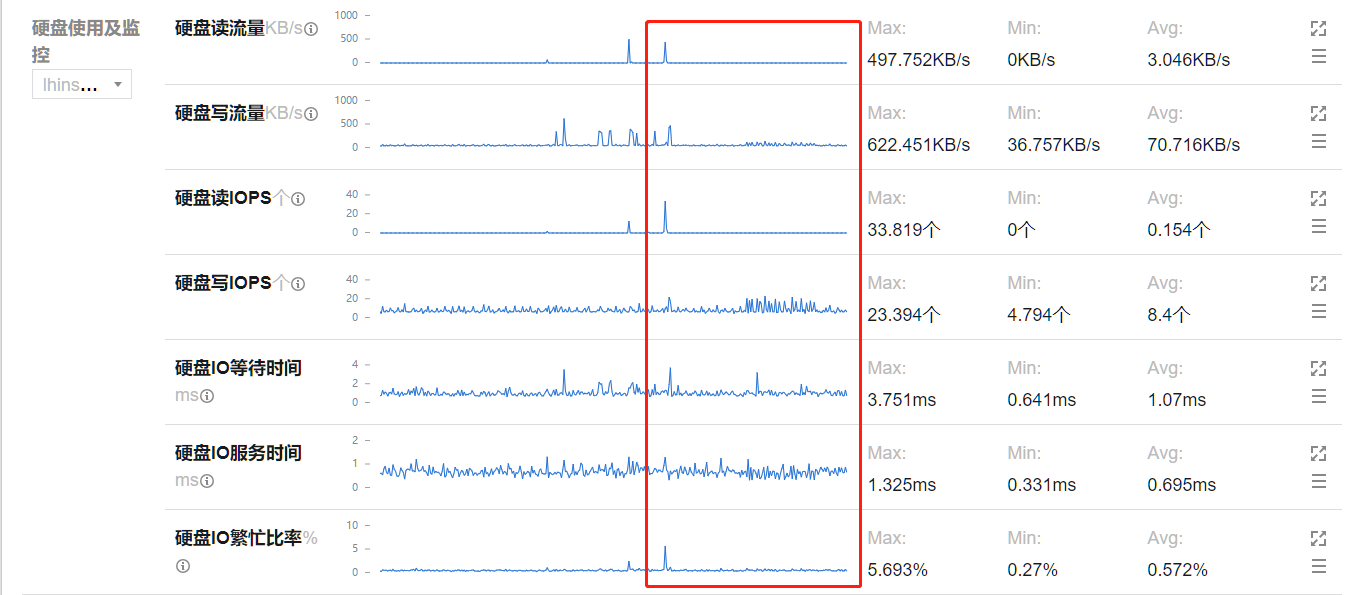

通过实时监控发现,

运行CPU占比直接拉满100%,内存使用率也开始升高大概20%

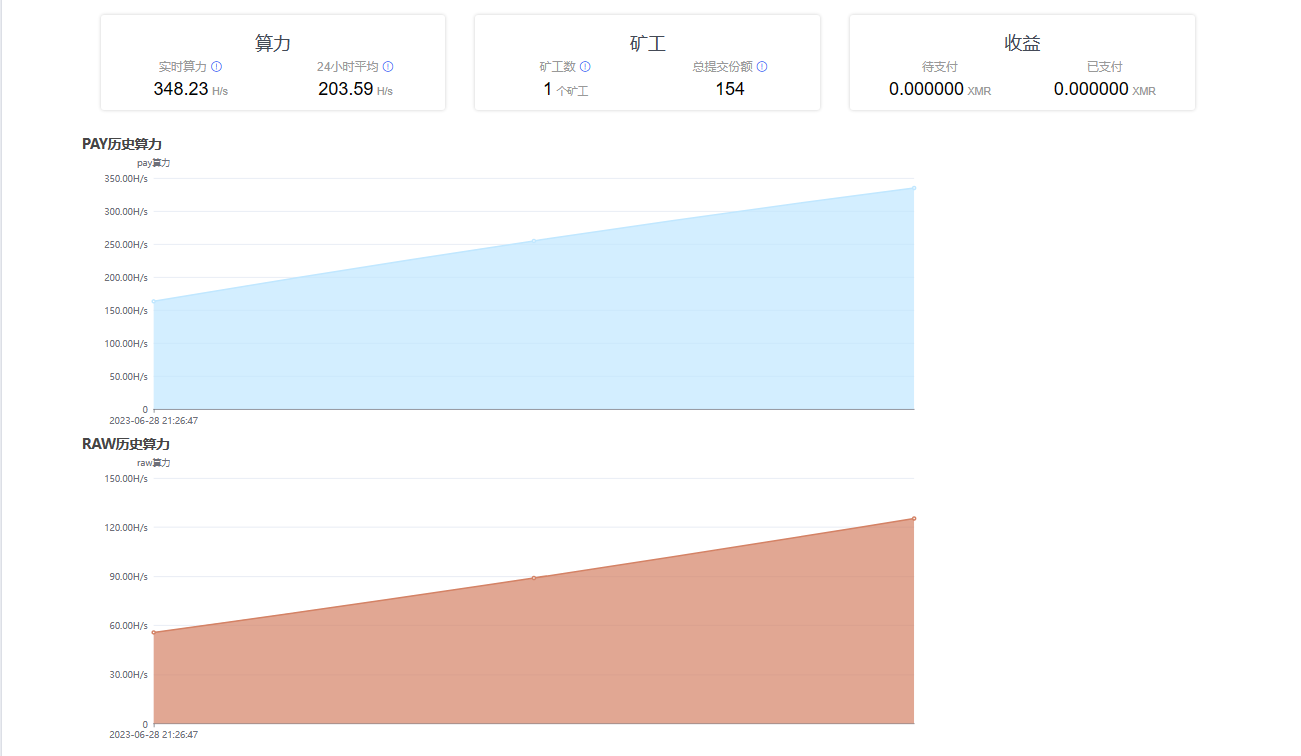

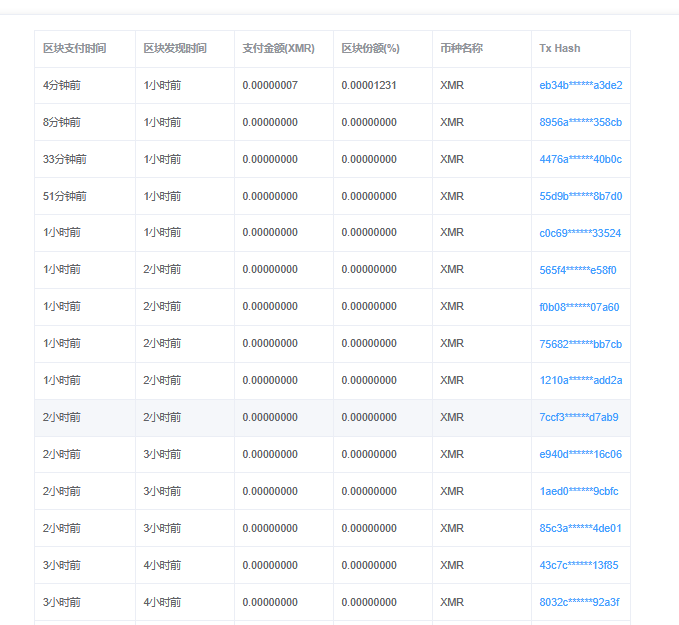

- 直接登录矿池网站,读取矿机实时算力和详细信息

- 算力也会根据时间的推移持续增长,会随着时间发生算力波动。

- 区块工作证明记录

- 矿池方 还给提供 xmrig一键脚本,不要太恶心。

模拟挖矿失陷主机 实战¶

这种行为就属于小偷行为,窃取他人服务器资源,实现获取利益。

切勿模仿,以示警戒。

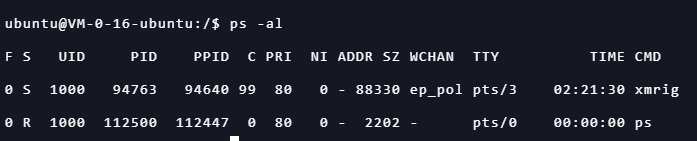

A. 查看进程¶

ps -al

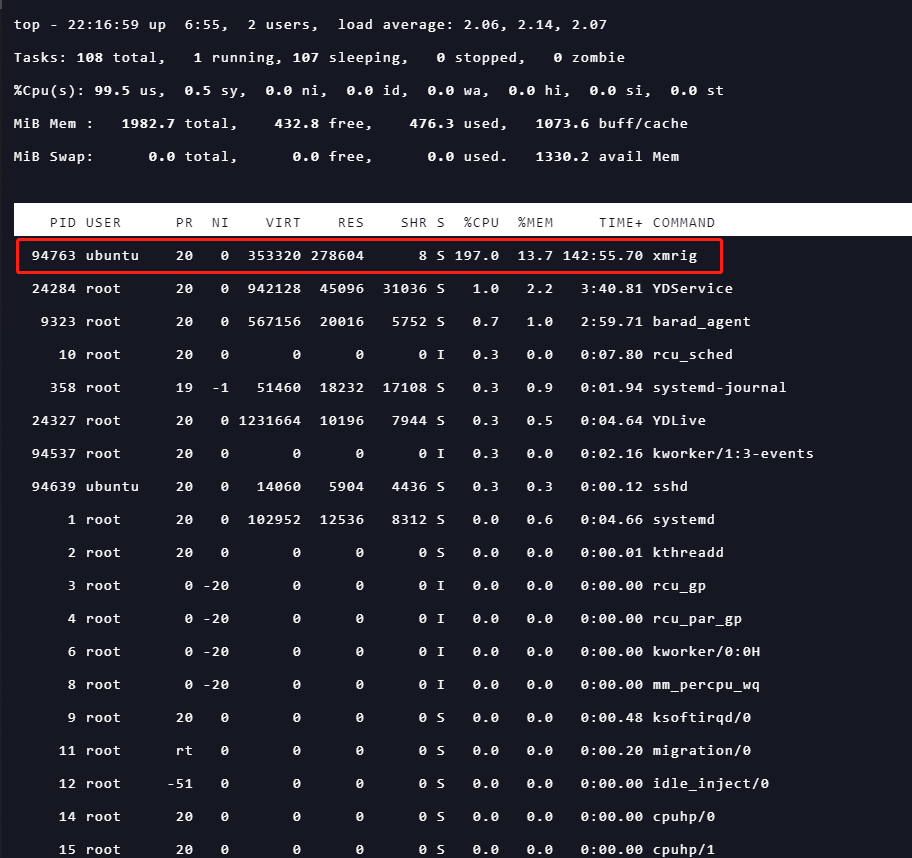

top 实时查看设备与进程状态。

CPU占比很高。

CPU占比很高。

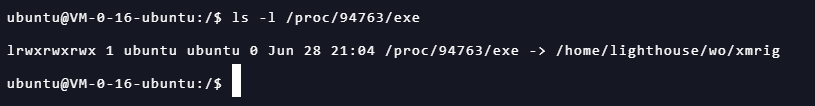

查找进程执行文件¶

ubuntu@VM-0-16-ubuntu:/$ ls -l /proc/94763/exe

lrwxrwxrwx 1 ubuntu ubuntu 0 Jun 28 21:04 /proc/94763/exe -> /home/lighthouse/wo/xmrig

杀死进程¶

sudo kill -9 94763

可能存在crontab 计划任务¶

查看定时任务¶

crontab -l

root@VM-0-16-ubuntu:/# crontab -l

30 21 * * * bash /home/lighthouse/wo/xmrig

vim /etc/crontab¶

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

MAILTO=root

# For details see man 4 crontabs

# Example of job definition:

# .---------------- minute (0 - 59)

# | .------------- hour (0 - 23)

# | | .---------- day of month (1 - 31)

# | | | .------- month (1 - 12) OR jan,feb,mar,apr ...

# | | | | .---- day of week (0 - 6) (Sunday=0 or 7) OR sun,mon,tue,wed,thu,fri,sat

# | | | | |

# * * * * * user-name command to be executed

全局搜索crond配置文件¶

root@VM-0-16-ubuntu:/# find / -name cron* -type d

/usr/share/doc/cronie-1.4.11

**/var/spool/cron**

/etc/cron.d

/etc/cron.hourly

/etc/cron.daily

/etc/selinux/targeted/active/modules/100/cron

/etc/cron.weekly

/etc/cron.monthly

/sys/fs/cgroup/devices/system.slice/crond.service

/sys/fs/cgroup/systemd/system.slice/crond.service

root# cd /var/spool/cron/

ls -l *

删除 /var/spool/cron 中的数据¶

重启crond服务:service crond restart¶

达到清楚挖矿程序的目的。

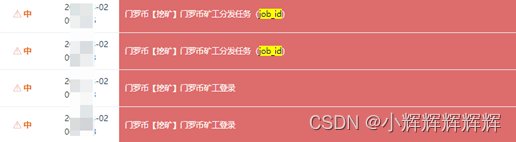

流量告警 挖矿程序报警研判¶

攻击者意图初步分析:利用服务器后门植入非法挖矿程序进行挖矿,从而获取虚拟币牟利。

威胁分析标签:数据方向多为内到外

1.挖矿的报警,是根据传输的内容特征进行检测的,有2类,一类是登录到矿池(method“:”login“)、一类是从矿池接收任务(”method“:”job“)。#method 请求方法

- 利用威胁情报网站(ti.dbappsecurity.com.cn、x.threatbook.cn)对挖矿回连地址进行查询。

3.查看详细信息,可以看到有个json结构,里面会有特殊的字段,除非正常通讯的内容和挖矿格式、内容类似,否则误报的机率较低。

免责声明¶

免责声明: 本文旨在分享技术复现的相关知识和信息,仅供教育、研究和合法的安全测试之用。使用者应知悉并同意,任何通过本文所提供的技术和信息进行的活动,需遵守适用的法律法规,并获得相关授权。

特此声明,本文作者或发布者不对使用本文所提供的任何技术和信息导致的任何直接或间接损失、损害或法律纠纷承担责任。使用者应对其自身行为负完全责任,并自行承担相关风险。

使用者在使用本文所提供的技术和信息之前,请确保已获得合适的合法授权,并遵守以下准则:

- 合法使用原则:在任何情况下,禁止利用本文所涉及的技术和信息从事非法、未授权的活动,包括但不限于黑客攻击、非法入侵、未经授权的系统访问、数据篡改或窃取等。使用者应尊重他人的隐私权和知识产权,并严守法律和道德规范。

- 授权原则:在进行任何测试、复原或演示攻击之前,确保已获得明确的合法授权。未经明确授权进行攻击或测试行为是违法的,一切后果由使用者自行承担。

- 风险责任原则:使用者应意识到黑客技术复现存在风险,并且可能导致系统崩溃、数据丢失、业务中断或其他潜在的损害。在执行任何技术操作之前,请备份重要数据,并自行承担一切风险和责任。

- 法律遵守原则:使用者应遵守适用的国家、地区或国际法律法规。在进行学习、实验和测试的过程中,绝不可涉及非法活动,包括但不限于窃取他人信息、破坏公共设施、恶意软件传播或侵犯知识产权等。

请在使用本文所提供技术和信息之前,务必充分理解并接受上述责任和准则。

此免责声明适用于本文提供的任何技术和信息,无论以何种方式传播或使用,使用者一旦进行相关活动即视为接受以上所有规定和责任。