Ettercap实现内网劫持目标主机DNS¶

此实验只能实现劫持HTTP协议的网址,使用HTTPS无法被劫持。

ettercap是一个网络嗅探和拦截工具,可以用于捕获网络数据包并对其进行分析、篡改和转发。然而,Lettercap无法劫持DNS或影响HTTPS的网站这种情况可能是由于以下原因: 1. DNS使用了加密的DNS-over-HTTPS或DNS-over-TLS协议,这些协议会加密DNS请求和响应,从而保护DNS查询不被篡改或劫持。ettercap无法对这些加密的DNS流量进行拦截或篡改,因为这些流量已经被加密。 2. HTTPS使用了SSL / TLS加密协议来保护网站的数据传输,包括网站的内容、用户输入的信息等等。这种加密保护了通信内容的机密性,而且在握手阶段会验证网站的身份,确保用户正在连接到正确的网站。ettercap无法对这些加密的HTTPS流量进行拦截或篡改,因为这些流量已经被加密,而且对这些加密流量进行篡改也可能会破坏SSL / TLS的完整性,从而导致握手失败或通信无法进行。

综上所述,ettercap无法劫持DNS或影响HTTPS的网站可能是由于加密的DNS和HTTPS流量无法被拦截和篡改。

实验步骤¶

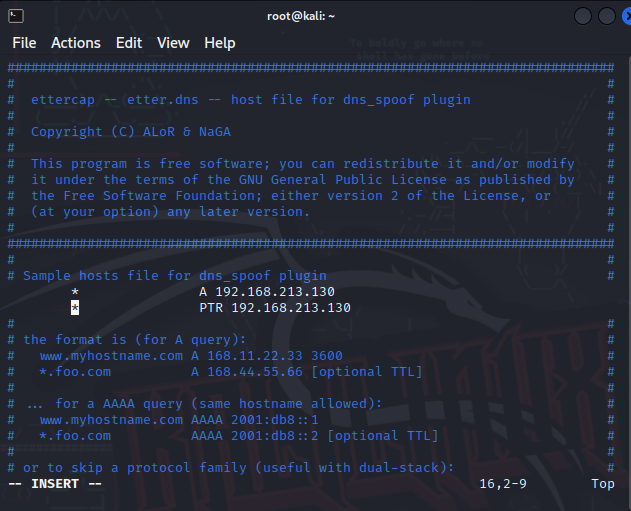

1. 修改配置文件¶

root@kali # vim /etc/ettercap/etter.dns

写入正向解析与方向解析到主动攻击方(192.168.213.130)

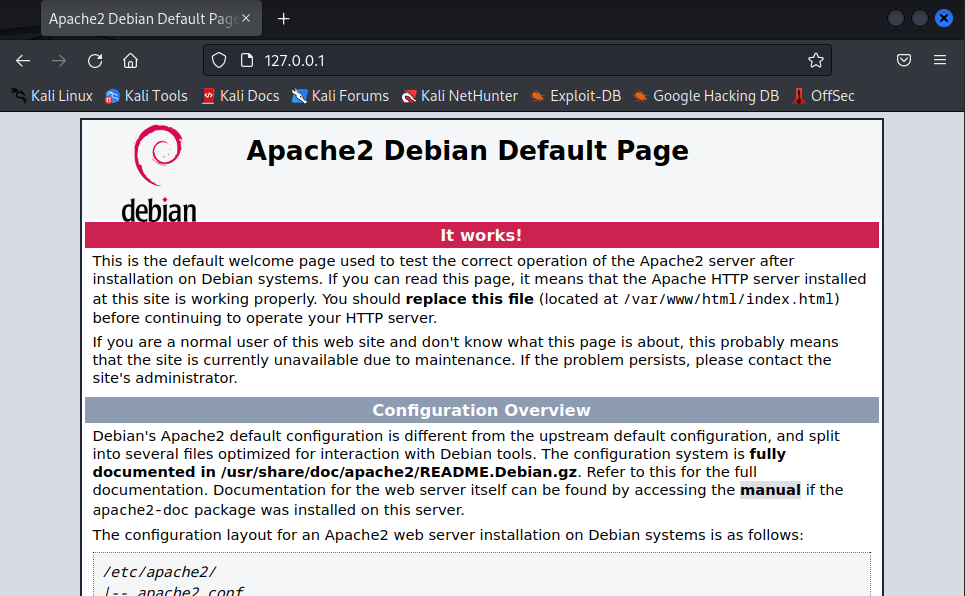

2. 启动Apache服务¶

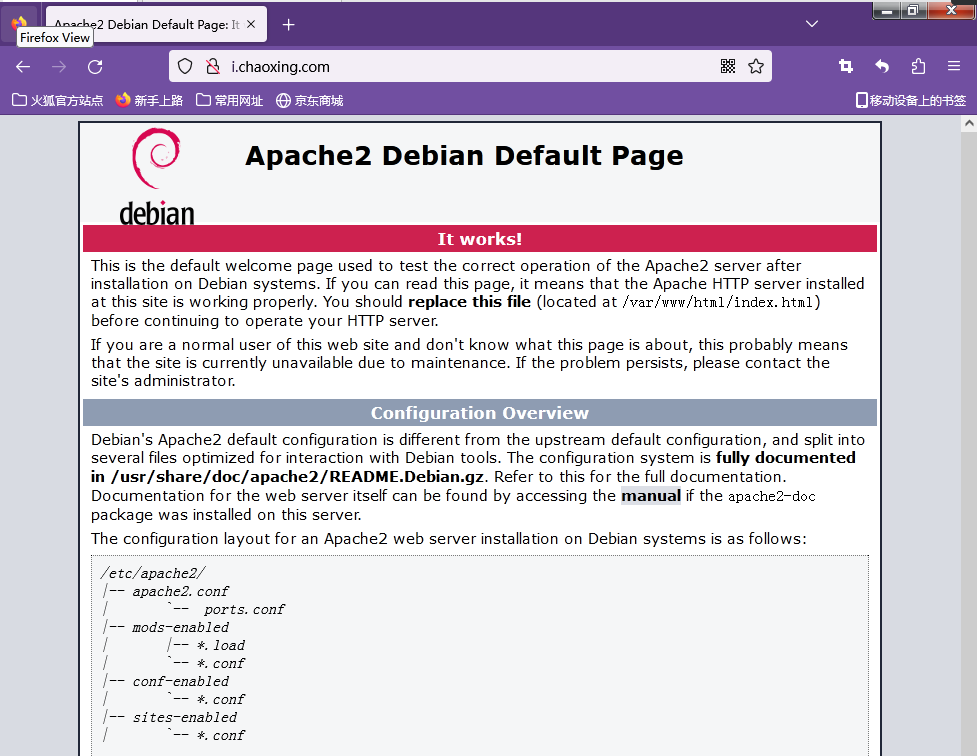

root@kali# service apache2 restart

本机访问127.0.0.1即可看到apache服务正常启动。

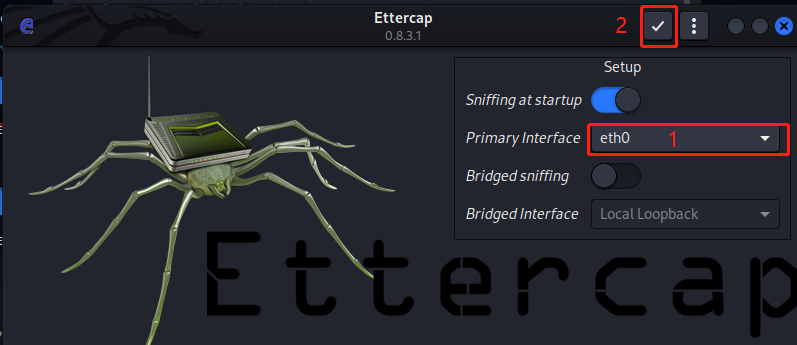

3. 启动ettercap图形化界面¶

root@kali # ettercap -G

¶

¶

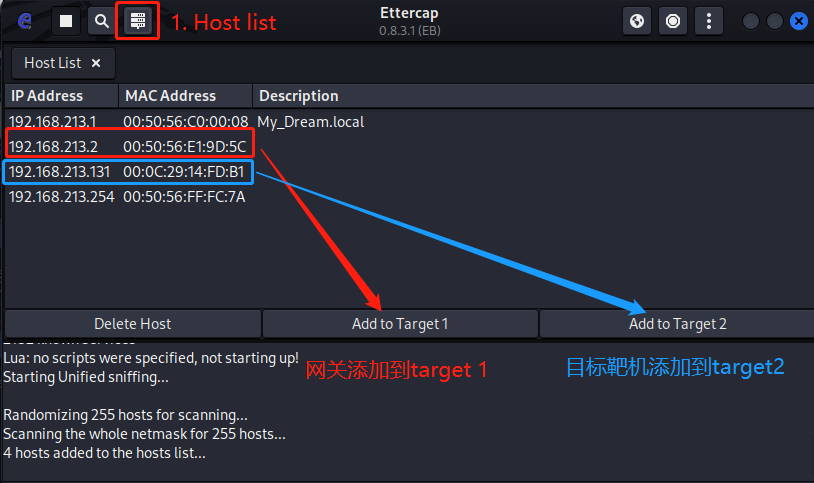

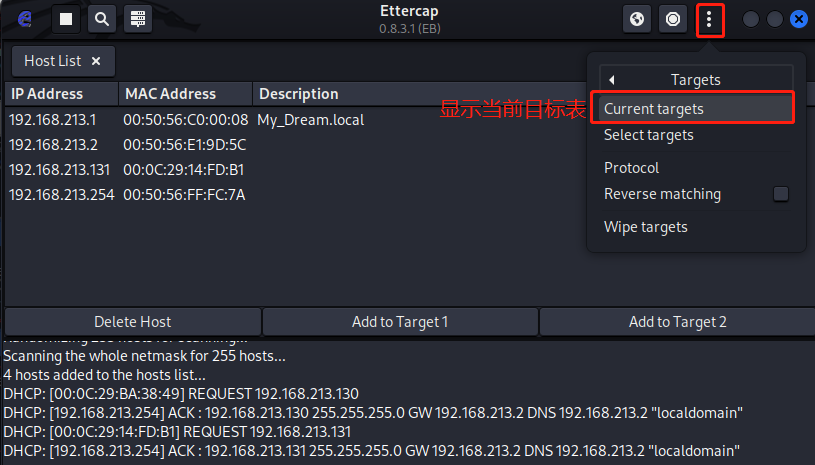

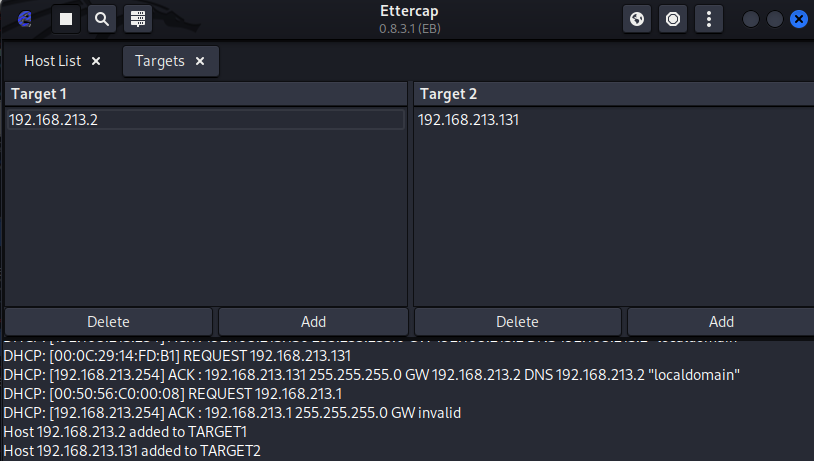

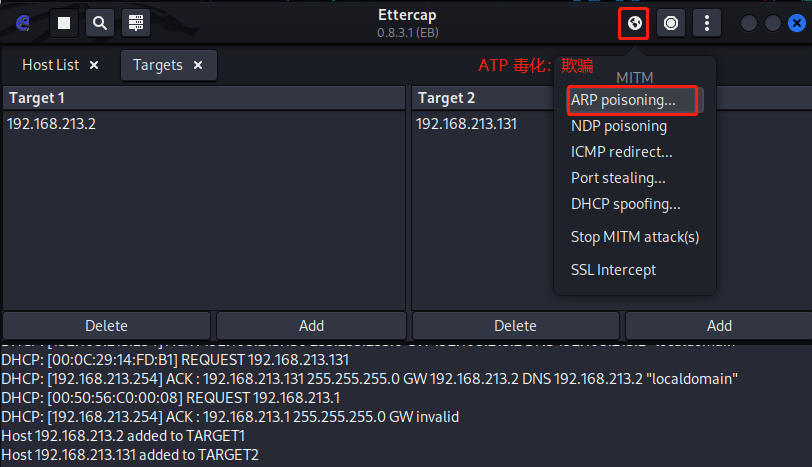

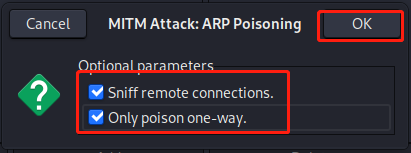

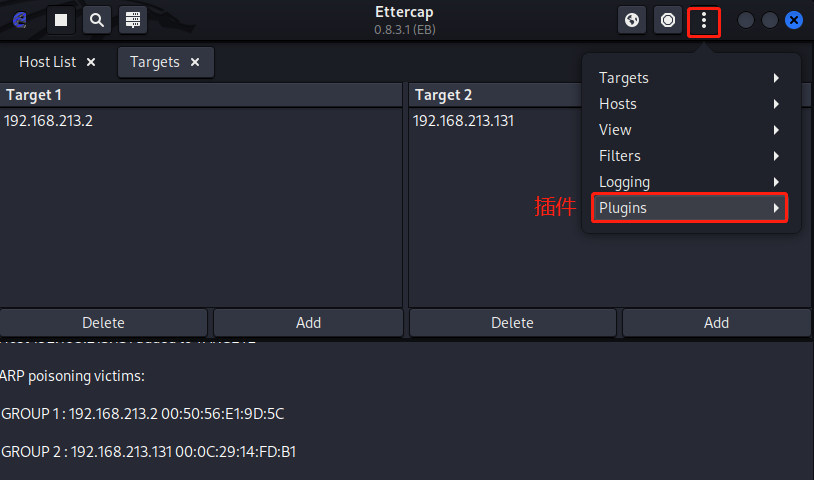

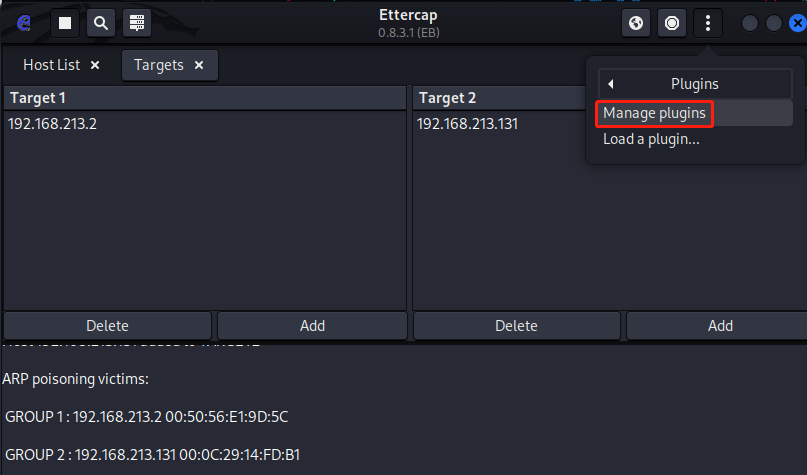

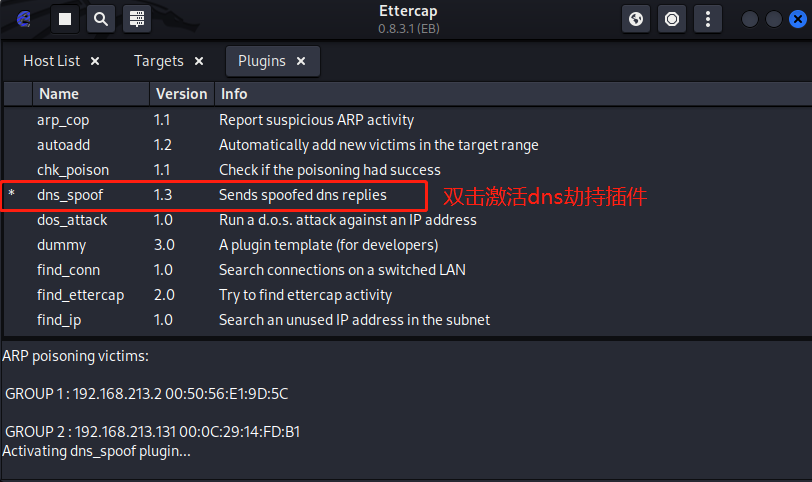

先ARP欺骗,后DNS劫持¶

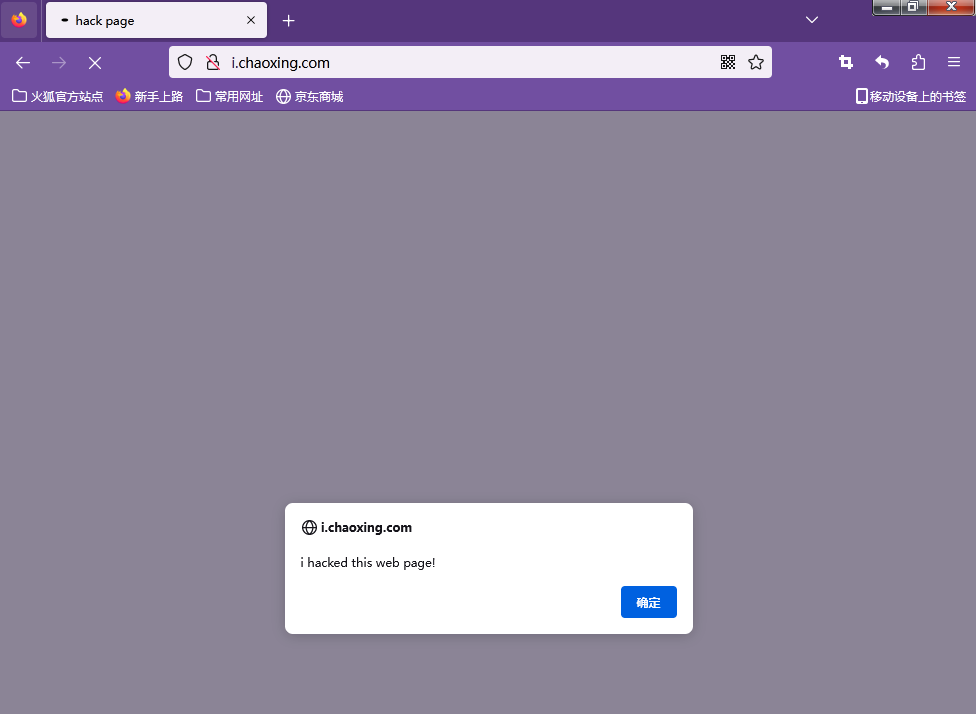

返回目标靶机浏览http网址

返回目标靶机浏览http网址

想挂个网页--------修改apache网站根目录文件

想挂个网页--------修改apache网站根目录文件

root@kali # gedit /var/www/html/index.html